Щетки стеклоочистителя Hyundai Solaris: обзор

Сегодня сложно представить автомобиль без такого вроде бы простого, но такого важного приспособления, как дворники. В дождливую или снежную погоду щетки стеклоочистителя Hyundai Solaris становятся просто незаменимым устройством.

Небольшой обзор

А ведь когда-то водители были вынуждены обходиться без них, останавливаясь чуть ли не каждую минуту, чтобы протереть грязное стекло. Первой идея создать стеклоочистительные щетки пришла в голову американке, Мэри Андерсон. Именно она еще в 1903 году догадалась, что было бы неплохо установить что-то вроде щеток, которые бы облегчили работу водителя. Идея была предложена конструкторам, которые вскоре создали первый вариант.

Первые дворники представляли собой простой скребок из резины, который приходил в действие при помощи ручного рычага. Прошли годы, изменился и вид стеклоочистительных щеток. Что же собой представляют современные дворники, какие бывают виды щеток и как выбрать стеклоочистители для такой популярной на сегодняшний день модели, как Хендай Солярис?

Требования к дворникам

Стеклоочиститель представляет собой простой механизм, который приходит в рабочее состояние при помощи электромотора. Благодаря тому, что щетки двигаются в двух направлениях, обеспечивается быстрое и идеальное очищение. Для того чтобы дворники были более упругими, каркас делается из пластиковых составных подвижных элементов.

Благодаря тому, что щетки двигаются в двух направлениях, обеспечивается быстрое и идеальное очищение. Для того чтобы дворники были более упругими, каркас делается из пластиковых составных подвижных элементов.

Глядя на это простое устройство, можно сделать поспешный вывод, что придуманные столетие назад дворники не подлежали изменению. Но конструкторам удалось за эти годы значительно усовершенствовать механизм стеклоочистителей, и здесь во главу были поставлены не только размер, материал, но и сама конструкция.

К щеткам предъявляются довольно строгие требования. Так, они должны быть изготовлены только из такого материала, который способен выдерживать любые, даже самые агрессивные, перепады температуры и влажности, испытания окружающей средой. Помимо этого, щетки не должны быстро стираться. Сложность здесь составляет то, что любое, даже идеальное на вид, стекло на самом деле таковым не является.

Если посмотреть на него в микроскоп, то без труда можно отыскать массу неровностей, отчего вся поверхность становится похожа на наждачку. Конечно, от трения о такую поверхность дворники приходят в негодность, если изготовлены не из прочного материала. Стандарт срока эксплуатации хорошей щетки — восемь миллионов взмахов.

О том, что щетка нуждается в замене, можно судить по тому, что она начала пропускать дождевые полосы, растирая их по стеклу, но не убирая. Также к числу требований к щеткам относится бесшумность работы. Скрип при работе говорит о плохом качестве резины и о том, что, скорее всего, данное устройство не прослужит долго.

Виды дворников, характеристика

Дворники делятся на несколько категорий, параметрами различия выступает конструкция, размер и цена. По конструкции щетки делятся на три вида:

- Каркасные.

- Бескаркасные.

- Гибридные.

Каркасные — наиболее распространенный вид дворников. Его преимуществами является доступная цена и неплохое качество. К недостаткам относится быстрая засоряемость отдельных механизмов. Когда погода совсем скверная, льет проливной дождь, смешивающийся с грязью, или же выпадают слишком обильные осадки, все это забивает прижимные детали.

К недостаткам относится быстрая засоряемость отдельных механизмов. Когда погода совсем скверная, льет проливной дождь, смешивающийся с грязью, или же выпадают слишком обильные осадки, все это забивает прижимные детали.

Если оставить все это на ночь, особенно если ночь морозная, то лед раздует механизм и испортит его. После этого прижимная сила будет уже значительно слабее, и эффективность дворников снизится почти наполовину.

Кроме того, каркасные щетки очень просты визуально. Они хороши для отечественных автомобилей ВАЗ, образ которых изначально классически строгий, но совершенно не подходит для таких ярких, эффектных моделей, как Хендай Солярис или его аналоги.

Для Хендай Солярис следует подобрать что-нибудь более оригинальное, ведь образ складывается из мельчайших деталей. Поэтому, говоря об авто Солярис, следует особое внимание уделять не только головной светооптике, бамперам, спойлеру и фальшрешетке, но и дворникам. Каркасные механизмы подразделяются на:

- летние, состоящие из рамы с двумя наружными ответвлениями;

- зимние, состоящие из рамы, которая завернута в резиновый кожух;

- всесезонные, наиболее универсальный вариант, представляющий собой раму с внутренними направляющими.

Также в последнее время появились дворники со спойлером, который гарантирует лучшее качество работы и больший срок эксплуатации. Бескаркасные конструкции разительно отличаются от вышеупомянутых корпусом в виде серпа. Чтобы щетки были более упругими и подвижными, в корпус встроена гибкая пружина. Такие дворники, при условии, что изготовлены из резины высокого качества, могут прослужить достаточно долго.

В отличие от каркасных щеток, бескаркасные не имеют элементов, склонных к губительной ржавчине, что тоже является неоспоримым плюсом. Бескаркасные стеклоочистители наиболее подходят для Хендай Солярис, так как не только обеспечивают идеальную работу, но и придают образу изюминку.

Гибридные. Это подвид бескаркасной конструкции, который с течением времени был выделен в отдельную категорию. Гибридный вид дворников был создан японской компанией Денсо и на долгие годы стал визитной карточкой этой компании. Такие дворники представляют собой раму каркасного типа, которая как бы спрятана в пластиковый кожух, выполняющий функцию спойлера.

Такие дворники представляют собой раму каркасного типа, которая как бы спрятана в пластиковый кожух, выполняющий функцию спойлера.

Здесь плюсом является то, что вполне возможно менять при надобности лезвия, отчего дворники могут прослужить десятилетия. В гибридном типе щеток положительным моментом является неподверженность коррозийным процессам. Гибридные устройства тоже хорошо смотрятся на Хендай Солярис, и автовладельцы выбирают их наиболее часто. Зная все нюансы и особенности щеток, можно с легкостью сделать правильный выбор. Удачи!

Дама размер гоге кан «Солярис»

Дворники вс ɓаци, кума ба ка сан абин да я камата да гирман да гоге кан «Солярис»? Обзор Sa’an nan karanta, wanda ya nuna girman da wiper abubuwa ga mota da kuma ka’idojin da selection.

Ири вайпер руван вукаке

Дага цикин цари ака гьяра домин вайпер аквай 3-дабан на гоге:

- фирам.

- бескаркасный.

- матасан.

Каркасная модель wakilci gargajiya zane na крепление da рокеры da roba tsiri. Ирин ванан абубува суна да араха, сауки шигар, ванда ака дайдайта зува гилашин ланквасава, соскребая поверхность на да кьяу.

Бескаркасные дворники kunshi wani na roba farantin da bel. Wadannan goge ne kasa yiwuwa ga daskarewa, аналоги iya zama daban-daban daga lankwasawa gilashi.

Wadannan goge ne kasa yiwuwa ga daskarewa, аналоги iya zama daban-daban daga lankwasawa gilashi.

Гибрид ирин ши не инганта рама гога, инд крепление царин да ака руфе да рокер мурфин. Халин да обтекаемый, с низкой парусностью. М фасалин — Фарашин чева ши не самува пе дабан-дабан.

На зангон габатар дворники да асали гоге да аналоги на ангаре на уку бренды. Idan kana bukatar ka maye gurbin abu ga wanda ya kafa factory, koma zuwa ainihin kasida da oda ta hanyar rarraba da lambar.

Lokacin da ba kome wadda amfani da wipers dace воплощение — аналог вани, халин гания дараджар да инганчи. Выбор функции — размер ельца, гоге а кан «Солярис», ванда ка букатар ка сан кафин ка сая.

sa nakasawa

Wiper ruwan wukake — a takaice-rayu abu. Масу амфани да сая ваданнан абубува сабода далилай да дама:

- кацева на роба часть;

- кетафирам.

- Сата (гоге хар янзу батун халин рушева).

- ярость tsaftacewa икон сабода са.

Дон самун да саркин ƙофа, я камата ка сан даче сайз гоге кан «Солярис» для кафува да кума айки без матсала. Да корейский mota yawa da suka shahara da ba a sani ba бренды nuna daban-daban na wiper abubuwa. Daga cikin gabatar da kewayon kayayyakin da kowa da kowa zai iya samun dace da zabin, da nuna mafi kyau duka farashin-ingancin rabo.

Да корейский mota yawa da suka shahara da ba a sani ba бренды nuna daban-daban na wiper abubuwa. Daga cikin gabatar da kewayon kayayyakin da kowa da kowa zai iya samun dace da zabin, da nuna mafi kyau duka farashin-ingancin rabo.

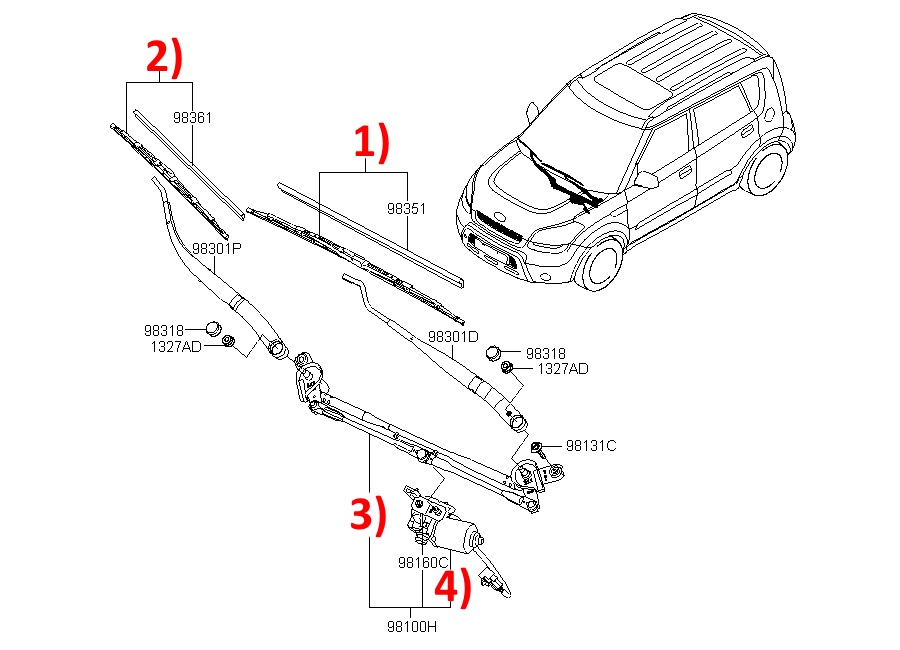

goga size zuwa «Solaris» (седан)

Tsaftace Gilashin motan — da key zuwa hadari tuki, don haka zabin da дворники ya kamata a ba musamman da hankali. А cewar mota masu goyon baya, za ka iya samun dama da bayani a kan girma na wiper ruwan wukake.

модель | хагу гога | Дама Гога | ||

«Хендай Солярис» | 650 мм | 26 » | 400 мм | 16 » |

Кама да размер буроши кан «Солярис» за ия байяна каваи 2 ламбоби. Доль дворника хагу не на цавон 650 мм, да дама — 400 мм. Daidaiwanan lokaci ma’aikata да kayayyakin gyara Магазины iya bayar da daban-daban версии: asali ko Kwafin. Wajibi ne a san ‘yan jagororin saya da kuma ajiye ba tare da hadaya качество.

Доль дворника хагу не на цавон 650 мм, да дама — 400 мм. Daidaiwanan lokaci ma’aikata да kayayyakin gyara Магазины iya bayar da daban-daban версии: asali ko Kwafin. Wajibi ne a san ‘yan jagororin saya da kuma ajiye ba tare da hadaya качество.

выбор

Zabi nau’in yi — shi ne wani al’amari na sirri zabi. Рамка — wani дешево да кума tabbatar да buroshi lokaci. akwai ma cancanci kofe a tsakanin sauran janitors.

Cikin kewayon стеклоочистители shekara обновлены таре да сабон sayarwa дага саман бренды да ба сани ба кера, инь ши да уя заби дага. More saba takwarorinsu — Bosch, Denso — ne a bukatar daga cikin masu saboda da tabbatar da inganci. Bugu да кари, интернет-магазины shafukan gabatar goga Lynx, ya zauna, Aviel. Бренды Wadannan ba su da aka sani, amma aka samu da kuma magoya, da kuma abokan adawar a tsakanin masu amfani.

Mafi sauki zaɓi ne zuwa oda asali goga, idan ba ka so ka ciyar lokaci a kan selection da kuma zane daga cikin iri. Yana zai kudin mai kyawawan dinari a cikin sarkin ƙofa, a kwatanta da irinwanan jam’iyyar, amma ba ka bukatar ka dubi girman da buroshi «Solaris» inci ko santimita, domin duk sassan gina a cikin code.

Индустройер2: Индустройер перезагружен | WeLiveSecurity

Это вредоносное ПО с поддержкой ICS нацелено на украинскую энергетическую компанию

Краткое содержание

В блогпосте представлен анализ кибератаки на украинского поставщика электроэнергии.

Ключевые точки:

- Исследователи ESET совместно с CERT-UA проанализировали атаку на украинскую энергетическую компанию

- Разрушительные действия были запланированы на 08.04.2022, но артефакты предполагают, что атака планировалась как минимум на две недели

- В атаке использовались вредоносное ПО с поддержкой ICS и обычные очистители дисков для операционных систем Windows, Linux и Solaris

- Мы с высокой степенью уверенности оцениваем, что злоумышленники использовали новую версию вредоносного ПО Industroyer, которое использовалось в 2016 году для отключения электроэнергии в Украине

- Мы с высокой степенью уверенности считаем, что ответственность за эту новую атаку несет APT-группа Sandworm

Industroyer2: перезагрузка Industroyer

Исследователи ESET отреагировали на кибер-инцидент, затронувший поставщика энергии в Украине. Мы тесно сотрудничали с CERT-UA, чтобы исправить и защитить эту критически важную инфраструктурную сеть.

Мы тесно сотрудничали с CERT-UA, чтобы исправить и защитить эту критически важную инфраструктурную сеть.

В результате сотрудничества был обнаружен новый вариант вредоносного ПО Industroyer, который мы совместно с CERT-UA назвали Industroyer2 — см. публикацию CERT-UA здесь. Industroyer — это печально известное вредоносное ПО, которое использовалось в 2016 году APT-группой Sandworm для отключения электроэнергии в Украине.

В данном случае злоумышленники Sandworm предприняли попытку развертывания вредоносного ПО Industroyer2 против высоковольтных электрических подстанций в Украине.

Помимо Industroyer2, Sandworm использовал несколько семейств деструктивных вредоносных программ, включая CaddyWiper, ORCSHRED, SOLOSHRED и AWFULSHRED. Впервые мы обнаружили CaddyWiper 14 марта 2022 г., когда он был использован против украинского банка — см. нашу ветку в Твиттере о CaddyWiper. Вариант CaddyWiper был снова использован 08.04.2022 в 14:58 против ранее упомянутого украинского поставщика энергии.

На данный момент мы не знаем, как злоумышленники скомпрометировали первоначальную жертву и как они перешли из ИТ-сети в сеть промышленной системы управления (ICS). На рис. 1 представлен обзор различных вредоносных программ, используемых в этой атаке.

Рисунок 1. Обзор вредоносного ПО, использованного в ходе атаки

На рисунке 2 показана цепочка событий.

- 24.02.2022: Начало текущего российского вторжения в Украину

- 14.03.2022: Развертывание CaddyWiper против украинского банка

- 01.04.2022: Использование CaddyWiper против украинского государственного учреждения

- 08.04.2022 14:58 UTC: Развертывание CaddyWiper на некоторых машинах Windows и деструктивного вредоносного ПО для Linux и Solaris у поставщика энергии

- 08.04.2022 15:02:22 UTC: Оператор Песчаного червя создает запланированное задание на запуск Индустрой-2

- 08.

04.2022 16:10 UTC: Запланированная казнь «Индустрой-2» с целью отключения электроэнергии в одном из регионов Украины

04.2022 16:10 UTC: Запланированная казнь «Индустрой-2» с целью отключения электроэнергии в одном из регионов Украины - 08-04-2022 16:20 UTC: Запланированное выполнение CaddyWiper на той же машине для стирания следов Industroyer2 мы назвали Industroyer ответственным за отключение электроэнергии, которое произошло в столице Украины Киеве в декабре 2016 года. системы электроснабжения. Сюда входят устройства IEC-101, IEC-104, IEC 61850 и OPC DA.

В то время мы говорили, что «очень маловероятно, что кто-то сможет написать и протестировать такое вредоносное ПО без доступа к специализированному оборудованию, используемому в конкретной целевой промышленной среде». Это было подтверждено правительством США в 2020 году, когда шести офицерам российской воинской части 74455 Главного разведывательного управления (ГРУ) были предъявлены обвинения в причастности к многочисленным кибератакам, в том числе на Industroyer и NotPetya. исторический обзор операций Sandworm.

Недавно обнаруженная вредоносная программа представляет собой новый вариант Industroyer, отсюда и название Industroyer2.

Industroyer2

Industroyer2 был развернут как один исполняемый файл Windows с именем 108_100.exe и выполнен с использованием запланированного задания 08 апреля 2022 г. в 16:10:00 UTC. Согласно временной метке PE, он был скомпилирован 23 марта 2022 г., что позволяет предположить, что злоумышленники планировали свою атаку более двух недель.

Рисунок 3. Отметка времени и информация о компиляторе

Industroyer2 реализует только протокол IEC-104 (он же IEC 60870-5-104) для связи с промышленным оборудованием. Сюда входят реле защиты, используемые на электрических подстанциях. Это небольшое отличие от варианта Industroyer 2016 года, который представляет собой полностью модульную платформу с полезной нагрузкой для нескольких протоколов ICS.

Industroyer2 имеет ряд схожих кодов с полезной нагрузкой 104.dll Industroyer.

Мы с высокой степенью уверенности оцениваем, что новый вариант был создан с использованием того же исходного кода.

Мы с высокой степенью уверенности оцениваем, что новый вариант был создан с использованием того же исходного кода.Industroyer2 обладает широкими возможностями настройки. Он содержит жестко закодированную в своем теле подробную конфигурацию, управляющую действиями вредоносного ПО. В отличие от Industroyer, конфигурация хранится в отдельном файле .INI. Таким образом, злоумышленникам необходимо перекомпилировать Industroyer2 для каждой новой жертвы или среды. Однако, учитывая, что семейство вредоносных программ Industroyer* было развернуто только дважды с пятилетним перерывом между каждой версией, это, вероятно, не является ограничением для операторов Sandworm.

Новый формат конфигурации сохраняется в виде строки, которая затем передается программе связи IEC-104 вредоносной программы. Industroyer2 может взаимодействовать с несколькими устройствами одновременно. В частности, анализируемый образец содержит восемь различных IP-адресов устройств — см. рис. 4.9.0003

Конфигурация содержит значения, которые используются при обмене данными по протоколу IEC-104, такие как адрес ASDU (блок данных службы приложений), адреса информационных объектов (IOA), тайм-ауты и т.

д.

д.Перед подключением к целевому устройствах вредоносная программа завершает законный процесс, который используется в стандартных повседневных операциях. Кроме того, он переименовывает это приложение, добавляя .MZ к имени файла. Это делается для того, чтобы предотвратить автоматический повторный запуск этого законного процесса.

Анализ все еще продолжается, чтобы определить, какие именно действия предприняты для каждого устройства. Мы считаем, что этот компонент может управлять определенными системами АСУ ТП с целью отключения питания.

Industroyer2 может создать файл журнала или вывести свой прогресс в окно консоли. Однако вместо осмысленных текстовых сообщений, как в предыдущей версии, вредонос выводит различные коды ошибок — см. рис. 5. Мы считаем, что разработчики Sandworm пытаются запутать его, чтобы затруднить анализ.

Рисунок 5. Вывод вредоносной программы Industroyer2 (IP-адреса отредактированы ESET)

CaddyWiper

В координации с развертыванием Industroyer2 в сети АСУ злоумышленники развернули новую версию деструктивной вредоносной программы CaddyWiper.

Мы полагаем, что это было сделано для того, чтобы замедлить процесс восстановления и не дать операторам энергетической компании восстановить контроль над консолями АСУ. Он также был развернут на машине, где был казнен Индустрой-2, вероятно, чтобы замести следы.

Мы полагаем, что это было сделано для того, чтобы замедлить процесс восстановления и не дать операторам энергетической компании восстановить контроль над консолями АСУ. Он также был развернут на машине, где был казнен Индустрой-2, вероятно, чтобы замести следы.Первая версия CaddyWiper была обнаружена исследователями ESET в Украине 14.03.2022 при развертывании в сети банка. Он был развернут через объект групповой политики (GPO), что указывает на то, что злоумышленники заранее имели контроль над сетью цели. Очиститель стирает пользовательские данные и информацию о разделах с подключенных дисков, делая систему неработоспособной и не подлежащей восстановлению.

Новая цепочка загрузки CaddyWiper

В сети поставщика энергии злоумышленники развернули новую версию CaddyWiper, использующую новый загрузчик ARGUEPATCH от CERT-UA. ARGUEPATCH — это исправленная версия законного компонента программного обеспечения Hex-Rays IDA Pro, в частности удаленного сервера отладки IDA win32_remote.

exe. IDA Pro не предназначен для использования в среде ICS, поскольку его основная цель — реинжиниринг программного обеспечения, включая анализ вредоносных программ. Мы не знаем, почему злоумышленники решили троянизировать эту часть программного обеспечения; это может быть тролль по отношению к защитникам.

exe. IDA Pro не предназначен для использования в среде ICS, поскольку его основная цель — реинжиниринг программного обеспечения, включая анализ вредоносных программ. Мы не знаем, почему злоумышленники решили троянизировать эту часть программного обеспечения; это может быть тролль по отношению к защитникам.ARGUEPATCH был выполнен запланированной задачей, которая должна была быть запущена один раз 08.04.2022 в 14:58 UTC на одной машине и в 16:20 UTC на машине, на которой был развернут Индустройер2.

Пропатченный бинарник загружает зашифрованный шелл-код из файла и расшифровывает его с помощью ключа, и то, и другое предоставляется в командной строке. Однобайтовый ключ XOR получается из входного ключа и используется для расшифровки шелл-кода.

Расшифрованный шеллкод представляет собой слегка модифицированную версию CaddyWiper. Сравнение их основных подпрограмм представлено на рисунках 6 и 7. Обратите внимание, что они не стирают контроллер домена, а стирают C:\Users\ и диски с D:\ на [:\.

Процедура очистки также почти идентична: она заполняет все файлы 0,

Процедура очистки также почти идентична: она заполняет все файлы 0,Рисунок 6. Основная процедура первого образца CaddyWiper. Рисунок 7. Основная процедура образца CaddyWiper, развернутого у поставщика энергии Это стирает расширенную информацию о разделах диска: основную загрузочную запись (MBR) или таблицу разделов GUID (GPT). Это делает машину не загружаемой.

Перечисление Active Directory

Наряду с CaddyWiper в сети поставщика электроэнергии и ранее взломанном банке был обнаружен PowerShell-скрипт.

Этот сценарий перечисляет объекты групповой политики (GPO) с помощью интерфейса службы Active Directory (ADSI). Сценарий, показанный на рис. 8, почти идентичен фрагменту из публикации в блоге Medium.

Мы полагаем, что злоумышленники развернули CaddyWiper через объект групповой политики и использовали скрипт для проверки существования этого объекта групповой политики.

Рисунок 8. PowerShell-скрипт для перечисления объектов групповой политики (улучшенный)

Деструктивное вредоносное ПО для Linux и Solaris (ORCSHRED, SOLOSHRED, AWFULSHRED) Компания.

В этой атаке есть два основных компонента: червь и вайпер. Последний был найден в двух вариантах, по одному для каждой целевой операционной системы. Все вредоносное ПО было реализовано на Bash.

В этой атаке есть два основных компонента: червь и вайпер. Последний был найден в двух вариантах, по одному для каждой целевой операционной системы. Все вредоносное ПО было реализовано на Bash.Червь

Первым компонентом, запущенным злоумышленником, был червь с именем файла sc.sh. Этот сценарий Bash начинается с добавления запланированной задачи (задания cron) для запуска компонента очистки в 14:58 UTC (при условии, что система находится в местном часовом поясе, UTC+3), если только он не был запущен с аргументом «владелец». Вероятно, это способ избежать автоматического уничтожения первоначальной системы, используемой для запуска червя.

Рисунок 9. Настройка задания cron для запуска очистки в 17:58. Правильный вайпер выбирается в зависимости от установленной операционной системы.

Затем сценарий перебирает сети, доступные системе, просматривая результат ip route или ifconfig -a. Он всегда предполагает, что сеть класса C (/24) доступна для каждого IP-адреса, который он собирает.

Он попытается подключиться ко всем хостам в этих сетях, используя SSH для TCP-портов 22, 2468, 24687 и 522. Как только он найдет доступный SSH-сервер, он попытается использовать учетные данные из списка, предоставленного вредоносным скриптом. Мы полагаем, что перед атакой у злоумышленника были учетные данные, позволяющие распространять вайпер.

Он попытается подключиться ко всем хостам в этих сетях, используя SSH для TCP-портов 22, 2468, 24687 и 522. Как только он найдет доступный SSH-сервер, он попытается использовать учетные данные из списка, предоставленного вредоносным скриптом. Мы полагаем, что перед атакой у злоумышленника были учетные данные, позволяющие распространять вайпер.Если система еще не скомпрометирована, вредоносное ПО копируется на новую цель и запускается червь. Червь запущен с номером , а не с аргументом владельца, поэтому запуск очистителя запланирован на 14:58 UTC и уничтожение всех данных. Если эти системы были настроены на местный часовой пояс, уничтожение должно было начаться в то же время, когда система была скомпрометирована с помощью CaddyWiper.

Очиститель для Linux

Вариант очистителя для Linux слегка запутан: имена переменных и функций заменены бессмысленными 8-буквенными словами. Большинство литеральных значений также были заменены переменными в начале файла.

Рис. 10. За исключением запутанного скрипта (оптимизировано пробелами).

Рисунок 11. Деобфускация вышеперечисленного, полученная путем переименования функций и переменных и использования литералов =/dev/random) в противном случае. Если подключено несколько дисков, удаление данных выполняется параллельно для ускорения процесса.

В зависимости от размера может потребоваться несколько часов, чтобы полностью очистить диск. Чтобы быстрее вывести систему из строя, она сначала пытается остановить и отключить службы HTTP и SSH. Обе службы отключаются с помощью systemctl disable. Чтобы предотвратить повторное включение службы, файл модуля systemd, отвечающий за загрузку службы, удаляется с диска.

Файлы из /boot, /home и /var/log также удаляются перед полным уничтожением дисков. Это делает систему неработоспособной быстрее, удаляет пользовательские данные и, возможно, удаляет компрометирующие журналы.

Последним действием вредоносного сценария является принудительная перезагрузка с помощью SysRq.

Поскольку все диски заполнены случайным образом, ни одна операционная система не загрузится.

Поскольку все диски заполнены случайным образом, ни одна операционная система не загрузится.Средство очистки Solaris

В отличие от средства очистки Linux вариант Solaris не запутан.

Как и вариант для Linux, вредоносный скрипт перебирает все службы, чтобы остановить и отключить их, если они содержат ключевое слово ssh, http, apache и дополнительно ora_ или oracle. Эти службы, скорее всего, используются приложениями, используемыми для управления системами ICS. Их удаление не позволит операторам энергетической компании вернуть себе контроль над подстанциями и отменит действия «Индустрой-2».

Он использует либо systemctl, либо svcadm, в зависимости от того, что доступно. Последнее наиболее вероятно, так как Solaris не использует systemd.

Уничтожение файлов начинается с удаления баз данных. Он удаляет, используя shred, а затем rm, все файлы и каталоги, содержащиеся в переменных среды, начиная с ORA. Обратите внимание, что уничтожение гарантирует невозможность восстановления данных (без резервной копии).

Как и в случае с Linux, файлы в каталогах /boot, /home и /var/log удаляются с приоритетом.

Затем сценарий выполняет итерацию по дискам, подключенным к системе, которые находятся в /dev/dsk/. Он игнорирует слайсы (разделы) и работает только на полных дисках. Для каждого из них вредоносный скрипт перезаписывает полное содержимое с помощью shred. Чтобы свести к минимуму время, необходимое для выполнения очистки, все диски стираются параллельно.

Наконец, сценарий самоуничтожается.

Заключение

Украина вновь оказалась в центре кибератак, нацеленных на их критическую инфраструктуру. Эта новая кампания Industroyer следует за несколькими волнами вайперов, которые были нацелены на различные сектора в Украине. Исследователи ESET продолжат следить за ландшафтом угроз, чтобы лучше защитить организации от подобных разрушительных атак.

И большое спасибо @_CERT_UA, который работал с нами над этим делом и предоставил образцы. Вы можете прочитать их рекомендации по этой кампании здесь.

По любым вопросам, связанным с нашими исследованиями, опубликованными на WeLiveSecurity, обращайтесь к нам по адресу [email protected].

ESET Research теперь также предлагает частные аналитические отчеты об APT и потоки данных. Если у вас есть вопросы об этой службе, посетите страницу ESET Threat Intelligence.

Индикаторы компрометации

SHA-1 Имя файла Имя обнаружения ESET Описание FD9C17C35A68FC505235E20C6E50C622AED8DEA0 108_100.exe Win32/Industroyer.B 9005er27 Industroyer6FA04992C0624C7AA3CA80DA6A30E6DE91226A16 zrada.exe Win32/Agent.AECG ArguePatch 9CE1491CE69809F92AE1FE8D4C0783BD1D11FBE7 pa.pay Н/Д TailJump

(CaddyWiper с шифрованием)0090CB4DE31D2D3BCA55FD4A36859921B5FC5DAE link.

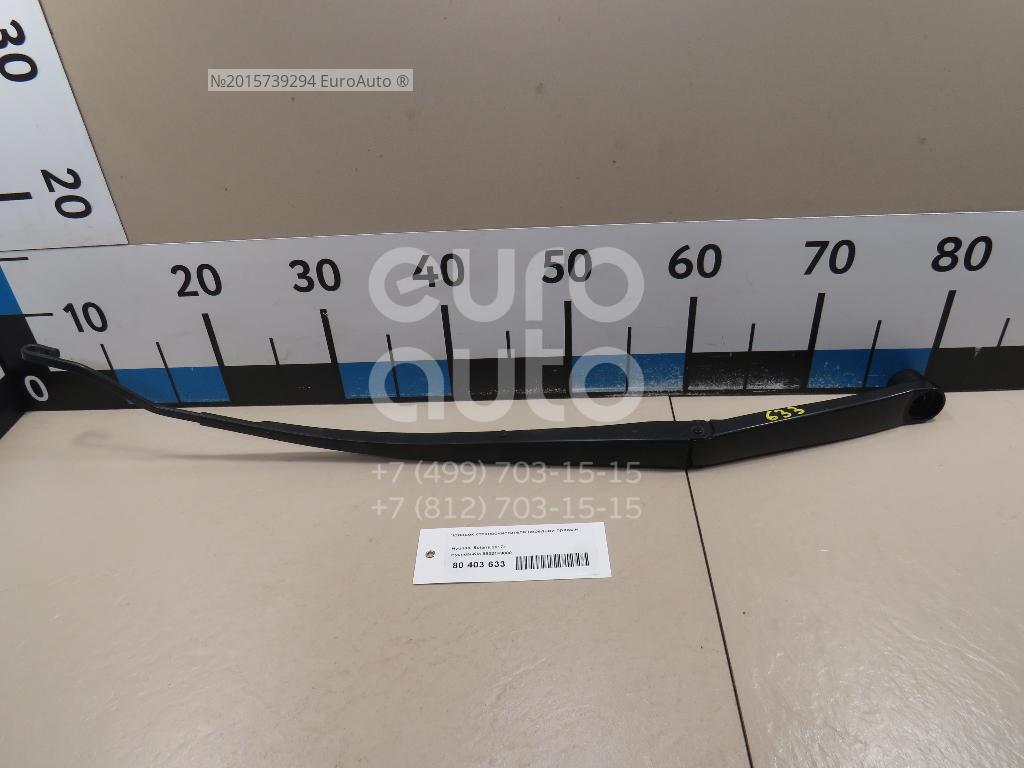

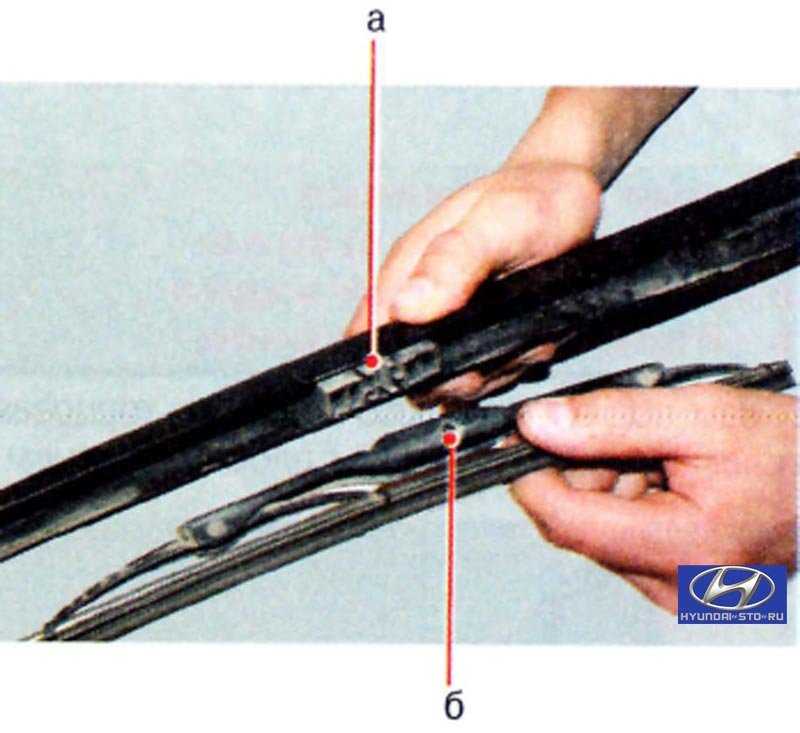

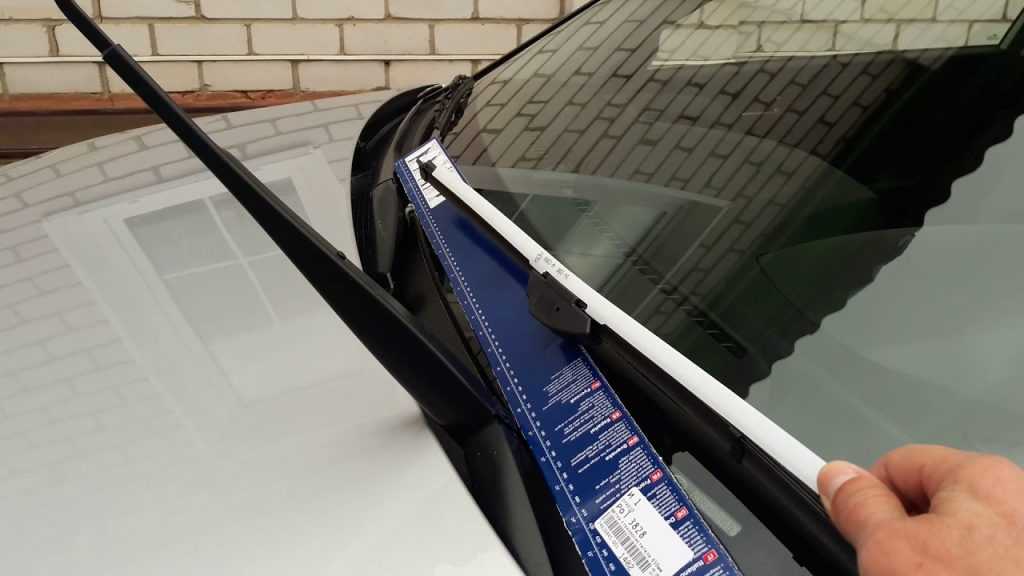

Наглядные признаки износа — размазывание грязи по стеклу вместо очистки и постоянный скрип резины при движении.

Наглядные признаки износа — размазывание грязи по стеклу вместо очистки и постоянный скрип резины при движении. Заказывал на Emex, для 26” (65 см) — артикул DUR-065L, для 17” (42,5 см) — артикул DU-043L, ну а для стандартной щетки 16” (40 см) — артикул DU-040L.

Заказывал на Emex, для 26” (65 см) — артикул DUR-065L, для 17” (42,5 см) — артикул DU-043L, ну а для стандартной щетки 16” (40 см) — артикул DU-040L. Как следствие, эти факты априори подразумевают, что каждый водитель должен быть осведомлен о размере, артикулах и способе крепления дворников — об этом подробнее в статье.

Как следствие, эти факты априори подразумевают, что каждый водитель должен быть осведомлен о размере, артикулах и способе крепления дворников — об этом подробнее в статье. Разницу составляет лишь наличие дополнительной резинки и спойлера у решения от Heyner.

Разницу составляет лишь наличие дополнительной резинки и спойлера у решения от Heyner.

которого: DUR-060L и DU-040L.

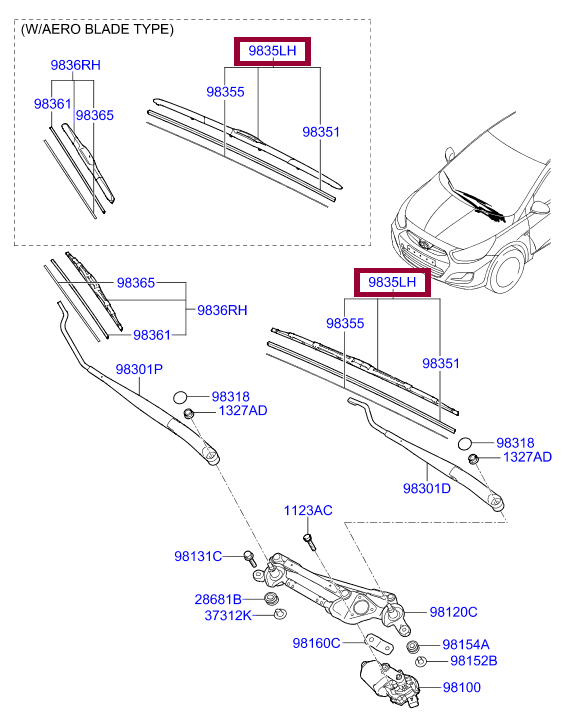

которого: DUR-060L и DU-040L. Они находятся под арт.: 983501R000 и 983601R000 для водителя и пассажира соответственно.

Они находятся под арт.: 983501R000 и 983601R000 для водителя и пассажира соответственно.

04.2022 16:10 UTC: Запланированная казнь «Индустрой-2» с целью отключения электроэнергии в одном из регионов Украины

04.2022 16:10 UTC: Запланированная казнь «Индустрой-2» с целью отключения электроэнергии в одном из регионов Украины

Мы с высокой степенью уверенности оцениваем, что новый вариант был создан с использованием того же исходного кода.

Мы с высокой степенью уверенности оцениваем, что новый вариант был создан с использованием того же исходного кода. д.

д. Мы полагаем, что это было сделано для того, чтобы замедлить процесс восстановления и не дать операторам энергетической компании восстановить контроль над консолями АСУ. Он также был развернут на машине, где был казнен Индустрой-2, вероятно, чтобы замести следы.

Мы полагаем, что это было сделано для того, чтобы замедлить процесс восстановления и не дать операторам энергетической компании восстановить контроль над консолями АСУ. Он также был развернут на машине, где был казнен Индустрой-2, вероятно, чтобы замести следы. exe. IDA Pro не предназначен для использования в среде ICS, поскольку его основная цель — реинжиниринг программного обеспечения, включая анализ вредоносных программ. Мы не знаем, почему злоумышленники решили троянизировать эту часть программного обеспечения; это может быть тролль по отношению к защитникам.

exe. IDA Pro не предназначен для использования в среде ICS, поскольку его основная цель — реинжиниринг программного обеспечения, включая анализ вредоносных программ. Мы не знаем, почему злоумышленники решили троянизировать эту часть программного обеспечения; это может быть тролль по отношению к защитникам. Процедура очистки также почти идентична: она заполняет все файлы 0,

Процедура очистки также почти идентична: она заполняет все файлы 0, В этой атаке есть два основных компонента: червь и вайпер. Последний был найден в двух вариантах, по одному для каждой целевой операционной системы. Все вредоносное ПО было реализовано на Bash.

В этой атаке есть два основных компонента: червь и вайпер. Последний был найден в двух вариантах, по одному для каждой целевой операционной системы. Все вредоносное ПО было реализовано на Bash. Он попытается подключиться ко всем хостам в этих сетях, используя SSH для TCP-портов 22, 2468, 24687 и 522. Как только он найдет доступный SSH-сервер, он попытается использовать учетные данные из списка, предоставленного вредоносным скриптом. Мы полагаем, что перед атакой у злоумышленника были учетные данные, позволяющие распространять вайпер.

Он попытается подключиться ко всем хостам в этих сетях, используя SSH для TCP-портов 22, 2468, 24687 и 522. Как только он найдет доступный SSH-сервер, он попытается использовать учетные данные из списка, предоставленного вредоносным скриптом. Мы полагаем, что перед атакой у злоумышленника были учетные данные, позволяющие распространять вайпер.

Поскольку все диски заполнены случайным образом, ни одна операционная система не загрузится.

Поскольку все диски заполнены случайным образом, ни одна операционная система не загрузится.